פורנזיקה בשרתי דואר ובפרט בתיבות הדואר הינה תהליך מעניין, שעדיין מתבסס על אותם שלבים עיקרים של ביצוע פעולות פורנזיקה: שימור, זיהוי, חילוץ, פרשנות ותיעוד.

יישום נכון של שלבים אלה באופן מסודר ומעמיק, יכול לסייע באיתור מדויק של האירוע עד לפרטים הקטנים.

כללים מאפשרים לכם להעביר, לסמן בדגל, ולהשיב להודעות דואר אלקטרוני באופן אוטומטי. באפשרותכם גם להשתמש בכללים בכדי להשמיע צלילים, להעביר הודעות לתיקיות, או להציג התראות לגבי פריט חדש.

הכלל הנפוץ ביותר הוא כלל שמאפשר להעביר פריט מנמען מסוים, מילים מסוימות או כל מידע אחר ברמת ההודעה לתיקייה אחרת.

ATO וכללי Outlook

דרכי הפעולה להשגת זהויות וחשבונות דואר הם דיי מעניינים ולמעשה מחולקים למספר שלבים, ממש מעין Kill Chain של ATO לחשבונות דואר. בשלב הראשון, התוקף משיג גישה לחשבון דואר, ובשלב השני, התוקף מתחיל לבצע פעולות בתיבת הדואר שאינן נראות חשודות בכדי להרחיב את שטח התקיפה.

החלק המעניין הוא השלב השני כי לאחר השגת שליטה על תיבת הדואר, כל הפעולות שיגיעו לאחר מכן יהיו פעולות לגיטימיות ואינן מחשידות, וכאלה אשר דומות לפעולות המשתמש שהוא בעל תיבת הדואר.

תהליך ATO על חשבונות דואר מחולק למספר שלבים או כמו שאני קורא לו Kill Chain של ATO לחשבונות דואר, והוא מכיל את השלבים של סיור בתיבת הדואר, ביצוע פעולות בתיבת הדואר, ביצוע תקיפה ממוקדת מתוך תיבת הדואר והשלמת התקיפה.

בתוך כל אותם פעולות ישנה פעולה של ביצוע פעולות בתיבת הדואר שהיא למעשה מאפשרת שליטה על תיבת הדואר. למידע נוסף: הגנה על חשבונות דואר Account Takeover

בשלב השני, Inbox Account Control, התוקף משיג שליטה בחשבון הדואר של המשתמש ומתחיל לבצע פעולות סטנדרטיות כדוגמת יצירת חוקים על גבי Outlook Web או אפילו במצב של הגדרת חשבון בתחנה מרוחקת, בנוסף לכך התוקף יבצע פעולות נוספות של הגדרת forwarding (ללא חוק) מתוך חשבון הדואר וישנם תוקפים אשר ירחיקו לכת ויבצעו מעקב אחר התיבה ושינויים אשר מתבצעים על תיבת הדואר.

במהלך ביצוע ATO והשתלטות על חשבון דואר, הפעולה של גניבת זהויות יכולה לרדת לטמיון ולכן התוקף מבצע פעולות נוספות בתיבת הדואר ואחת מהן היא יצירת כללים ובמקרים מסוימים גם הסתר כללים.

בשני המקרים אין לנו אפשרות לדעת שנוצרו כללים בתיבת הדואר, אלא אם כן אנו עובדים עם מערכות מסוימות או

תקיפה וכללים מוסתרים

מסלולי תקיפה בתיבת הדואר של המשתמש עלולים לכלול מספר מצבי תקיפה שונים המבוססים על השתלטות חשבון הדואר, מידע נוסף במאמר הגנה על חשבונות דואר Account Takeover.

כתוצאה מכך בכל אירוע תקיפה ישנם פעולות שונות המבוצעות על חשבון הדואר ואחת מהן היא יצירת כללי Outlook המאפשרים לתוקף לחיות בשטח התקיפה זמן רב לפני שמישהו יכול לעלות עליו.

בתרשים התקיפה המצורף, התוקף משיג פרטי הזדהות ולאחר מכן מבצע יצירת כלל Outlook להעברת פריטי דואר לחשבון אחר, באירועים קשים התוקף יכול להסתיר את הכלל ואז האירוע הופך להיות חמור עוד יותר.

חשוב להדגיש כי ישנם מצבים נוספים בהם ניתן לבצע העברת פריטי דואר מתוך תיבת הדואר אל חשבון אחר, חלקם ללא כללי Outlook.

במסלול התקיפה שמצורף, ניתן לראות כי שני החלקים הבעייתיים הם השלישי והרביעי בהם נוצרים כללים, כאשר הרביעי הוא מסוכן מאוד. אומנם הפעולה אינה פשוטה אך אפשרית לביצוע בגלל הכלים הקיימים כיום והעובדה שאת חלקם, פישינג אינו עוצר כלל.

אם נפרק את מסלול התקיפה נוכל לראות כי השלבים במסלול התקיפה הם:

שלב הכניסה – שלב מתוך Kill Chain קלאסי וכמובן של Mailbox Kill Chain שבו התוקף מבצע פעולות מוצלחות בכדי להשיג פרטי הזדהות ומצליח להיכנס לתיבת הדואר של המשתמש, לרוב ברמת Webmail.

שלב תנועה וביצוע פעולות – מצב שבו התוקף נע בחופשיות בתיבת הדואר של המשתמש ואינו מעורר כל חשד, בשלב זה התוקף יוצר כללים בודדים בשביל לא לעורר חשד, כללים אלה יהיו העברת דואר אל חשבון דואר אחר וגרום לזליגת מידע.

בשלב זה, התוקף מבצע פעולות חופשיות בתיבת הדואר ואם יגלה שאינו מעורר חשד, ימשיך התוקף ואף יתחבר לתיבת הדואר באמצעות Outlook, כאן האירוע מסלים כי התוקף יגדיר כלל מוסתר (Hiding Inbox Rule).

כמו שהוזכר קודם לכן השלב השלישי והרביעי הינם שלבים מסוכנים בהם התוקף משיג שליטה בתיבת הדואר, ולכן גם במקרים בהם המשתמש יחליף את פרטי ההזדהות, הכללים שהוגדרו קודם לכן ימשיכו לפעול.

יצירת כלל מוסתר

יצירת כלל או חוק מוסתר ברמת Outlook אינו משהו מסובך כלל והייתי אומר אפילו פשוט מאוד, ובכדי ליצור כלל מוסתר נוכל להשתמש בכלים שונים כדוגמת MFCMAPI, MrMAPI, EWSEditor.

החלק המעניין הוא שאמצעות הכלי MrMAPI, ניתן ליצור פקודה לביצוע כללים וחוקים ויתרה מכך ניתן לשלוח את הפקודה במייל ובתוך קישור או קובץ וע"י כך להגדיר את הכלל ללא השתלטות ישירה על תיבת הדואר.

בדוגמה שלפנינו, נסתיר כלל באמצעות הכלי MFCMAPI לפי הפעולות הבאות:

יצירת כלל Outlook – יש ליצור כלל Outlook באמצעות OWA או באמצעות Outlook Desktop אשר מבצע הפניה לחשבון דואר אחר. בעקרון אפשר לקחת כל חוק וכלל Outlook מוגדר.

ישנם מספר כללים אך לצורך העניין ניקח את החוק שמוגדר עם הכותרת AI MVP.

הסתרת כלל באמצעות MFCMAPI – לאחר מכן נעבוד עם הכלי MFCMAPI בכדי להסתיר את הכלל לפי הפעולות הבאות:

תחילה נפעיל את הפרמטרים הבאים בכדי שיהיה ניתן לראות מידע מפורט של תיבת הדואר, כולל פריטים שהינם מוסתרים. לצורך כך, נפעיל את הפרמטרים הבאים: (ניתן לגשת מתוך Tools ולאחר מכן Options ולאחר מכן, יפתח חלון עם כל האפשרויות.

Use the MDB_ONLINE flag

Use the MAPI_NO_CACHE flag

לאחר אישור הפרמטרים, נבצע לוגין אל תיבת הדואר מתוך Session ואז Login, ונוכל לראות את תיבת הדואר הנוכחית.

מומלץ לפתוח עם הכלי MFCMAPI תיבות דואר שהוגדרו עם פרופיל מקומי כולל פרופיל תיבת דואר עם דלגציה.

לאחר מכן יפתח חלון נוסף עם מידע רב כולל מלא תפריטים (שחלקם אינם מוכרים כלל).

מתוך היררכית הספריות נבחר את התיקיות הבאות:

Top of Information Store

Inbox

ולאחר מכן נבחר באפשרות Open Associated contents table

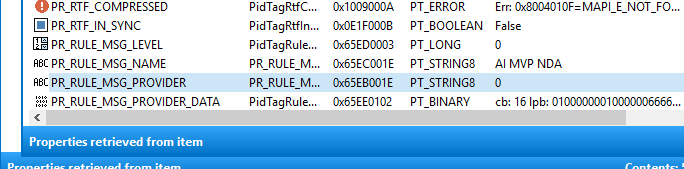

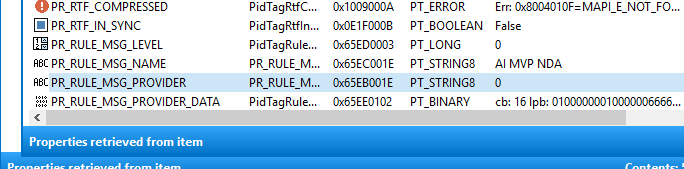

לאחר בחירת באפשרות Open Associated contents table נחפש בחלק העליון של החלון את שדה Message Class ולאחר מכן נחפש את הערכים של IPM.Rule.Version2.Message. ערכים אלה מבטאים את הכללים המוגדרים בתיבת הדואר.

לאחר בחירה של אחד הערכים (IPM.Rule.Version2.Message) בחלק התחתון של החלון ניגש אל הערכים הבאים:

PR_RULE_MSGLEVEL

PR_RULE_MSG_PROVIDER

במידה וישנם כללים רבים נצטרך לעבור כל כלל בכדי לזהות מהו הכלל שאנו רוצים להסתיר, ולאחר מכן נמשיך לפעולה הבאה והעיקרית שהיא הסתרת הכלל.

ניקח את הכלל שנרצה להסתיר ונכנס למאפיינים שלו ונמחק את הערכים של Ansi, או שנגדיר ערך 0 ונאשר את השינוי

כך זה ייראה לאחר השינוי

ולאחר מכן נוכל לראות את השינוי ברמת Outlook שאינו מכיל את הכלל

והשאלה שעולה לאחר הפעולות הנ"ל היא - איך ניתן לזהות ואין ניתן למנוע מצבים מהסוג הזה? ישנם מספר דרכים בכדי לזהות ולמנוע את המצבים הנ"ל.

במידה ומדובר על כלל שמבצע forwarding וכלל אשר מוגדר בצורה חשודה, הזיהוי הוא פשוט יותר וניתן לזהות לפי פקודות PowerShell או לפי מערכת Microsoft Cloud APp Security.

במידה ומדובר על כלל מוסתר, הפעולה מורכבת יותר וניתן לזהות לפי פקודות PowerShell הכוללות IncludeHiddenRule או באמצעות Microsoft Cloud App Security.

חייב לציין כי מערכות CASB אחרות אינן יודעות כלל לזהות התנהגות חשודה של כללים פשוטים – נבדק על גבי מספר מערכות CASB.

לסיכום

אירוע מסוג ATO של השתלטות על תיבת דואר הוא אירוע קשה וגם לאחר זיהוי הוא עלול להשאיר את התוקף בשטח ולתת לו מרחב פעולה שהוגדר קודם לכן, אומנם הפעולות לביצוע ATO אינן פשוטות אך הם אפשרויות ומתרחשות בשטח לעיתים קרובות.

איך עושים זאת? מהם הפקודות? על דרכי תחקור ומנע נדון במאמר הבא.

מאת: אלי שלמה, מומחה למערכות מיקרוסופט וענן

רוצים להתעדכן בתכנים נוספים בנושאי אבטחת מידע וסייבר? הירשמו עכשיו לניוזלטר שלנו ותמיד תישארו בעניינים > להרשמה

פורנזיקה בשרתי דואר ובפרט בתיבות הדואר הינה תהליך מעניין, שעדיין מתבסס על אותם שלבים עיקרים של ביצוע פעולות פורנזיקה: שימור, זיהוי, חילוץ, פרשנות ותיעוד.

יישום נכון של שלבים אלה באופן מסודר ומעמיק, יכול לסייע באיתור מדויק של האירוע עד לפרטים הקטנים.

כללים מאפשרים לכם להעביר, לסמן בדגל, ולהשיב להודעות דואר אלקטרוני באופן אוטומטי. באפשרותכם גם להשתמש בכללים בכדי להשמיע צלילים, להעביר הודעות לתיקיות, או להציג התראות לגבי פריט חדש.

הכלל הנפוץ ביותר הוא כלל שמאפשר להעביר פריט מנמען מסוים, מילים מסוימות או כל מידע אחר ברמת ההודעה לתיקייה אחרת.

ATO וכללי Outlook

דרכי הפעולה להשגת זהויות וחשבונות דואר הם דיי מעניינים ולמעשה מחולקים למספר שלבים, ממש מעין Kill Chain של ATO לחשבונות דואר. בשלב הראשון, התוקף משיג גישה לחשבון דואר, ובשלב השני, התוקף מתחיל לבצע פעולות בתיבת הדואר שאינן נראות חשודות בכדי להרחיב את שטח התקיפה.

החלק המעניין הוא השלב השני כי לאחר השגת שליטה על תיבת הדואר, כל הפעולות שיגיעו לאחר מכן יהיו פעולות לגיטימיות ואינן מחשידות, וכאלה אשר דומות לפעולות המשתמש שהוא בעל תיבת הדואר.

תהליך ATO על חשבונות דואר מחולק למספר שלבים או כמו שאני קורא לו Kill Chain של ATO לחשבונות דואר, והוא מכיל את השלבים של סיור בתיבת הדואר, ביצוע פעולות בתיבת הדואר, ביצוע תקיפה ממוקדת מתוך תיבת הדואר והשלמת התקיפה.

בתוך כל אותם פעולות ישנה פעולה של ביצוע פעולות בתיבת הדואר שהיא למעשה מאפשרת שליטה על תיבת הדואר. למידע נוסף: הגנה על חשבונות דואר Account Takeover

בשלב השני, Inbox Account Control, התוקף משיג שליטה בחשבון הדואר של המשתמש ומתחיל לבצע פעולות סטנדרטיות כדוגמת יצירת חוקים על גבי Outlook Web או אפילו במצב של הגדרת חשבון בתחנה מרוחקת, בנוסף לכך התוקף יבצע פעולות נוספות של הגדרת forwarding (ללא חוק) מתוך חשבון הדואר וישנם תוקפים אשר ירחיקו לכת ויבצעו מעקב אחר התיבה ושינויים אשר מתבצעים על תיבת הדואר.

במהלך ביצוע ATO והשתלטות על חשבון דואר, הפעולה של גניבת זהויות יכולה לרדת לטמיון ולכן התוקף מבצע פעולות נוספות בתיבת הדואר ואחת מהן היא יצירת כללים ובמקרים מסוימים גם הסתר כללים.

בשני המקרים אין לנו אפשרות לדעת שנוצרו כללים בתיבת הדואר, אלא אם כן אנו עובדים עם מערכות מסוימות או

תקיפה וכללים מוסתרים

מסלולי תקיפה בתיבת הדואר של המשתמש עלולים לכלול מספר מצבי תקיפה שונים המבוססים על השתלטות חשבון הדואר, מידע נוסף במאמר הגנה על חשבונות דואר Account Takeover.

כתוצאה מכך בכל אירוע תקיפה ישנם פעולות שונות המבוצעות על חשבון הדואר ואחת מהן היא יצירת כללי Outlook המאפשרים לתוקף לחיות בשטח התקיפה זמן רב לפני שמישהו יכול לעלות עליו.

בתרשים התקיפה המצורף, התוקף משיג פרטי הזדהות ולאחר מכן מבצע יצירת כלל Outlook להעברת פריטי דואר לחשבון אחר, באירועים קשים התוקף יכול להסתיר את הכלל ואז האירוע הופך להיות חמור עוד יותר.

חשוב להדגיש כי ישנם מצבים נוספים בהם ניתן לבצע העברת פריטי דואר מתוך תיבת הדואר אל חשבון אחר, חלקם ללא כללי Outlook.

במסלול התקיפה שמצורף, ניתן לראות כי שני החלקים הבעייתיים הם השלישי והרביעי בהם נוצרים כללים, כאשר הרביעי הוא מסוכן מאוד. אומנם הפעולה אינה פשוטה אך אפשרית לביצוע בגלל הכלים הקיימים כיום והעובדה שאת חלקם, פישינג אינו עוצר כלל.

אם נפרק את מסלול התקיפה נוכל לראות כי השלבים במסלול התקיפה הם:

שלב הכניסה – שלב מתוך Kill Chain קלאסי וכמובן של Mailbox Kill Chain שבו התוקף מבצע פעולות מוצלחות בכדי להשיג פרטי הזדהות ומצליח להיכנס לתיבת הדואר של המשתמש, לרוב ברמת Webmail.

שלב תנועה וביצוע פעולות – מצב שבו התוקף נע בחופשיות בתיבת הדואר של המשתמש ואינו מעורר כל חשד, בשלב זה התוקף יוצר כללים בודדים בשביל לא לעורר חשד, כללים אלה יהיו העברת דואר אל חשבון דואר אחר וגרום לזליגת מידע.

בשלב זה, התוקף מבצע פעולות חופשיות בתיבת הדואר ואם יגלה שאינו מעורר חשד, ימשיך התוקף ואף יתחבר לתיבת הדואר באמצעות Outlook, כאן האירוע מסלים כי התוקף יגדיר כלל מוסתר (Hiding Inbox Rule).

כמו שהוזכר קודם לכן השלב השלישי והרביעי הינם שלבים מסוכנים בהם התוקף משיג שליטה בתיבת הדואר, ולכן גם במקרים בהם המשתמש יחליף את פרטי ההזדהות, הכללים שהוגדרו קודם לכן ימשיכו לפעול.

יצירת כלל מוסתר

יצירת כלל או חוק מוסתר ברמת Outlook אינו משהו מסובך כלל והייתי אומר אפילו פשוט מאוד, ובכדי ליצור כלל מוסתר נוכל להשתמש בכלים שונים כדוגמת MFCMAPI, MrMAPI, EWSEditor.

החלק המעניין הוא שאמצעות הכלי MrMAPI, ניתן ליצור פקודה לביצוע כללים וחוקים ויתרה מכך ניתן לשלוח את הפקודה במייל ובתוך קישור או קובץ וע"י כך להגדיר את הכלל ללא השתלטות ישירה על תיבת הדואר.

בדוגמה שלפנינו, נסתיר כלל באמצעות הכלי MFCMAPI לפי הפעולות הבאות:

יצירת כלל Outlook – יש ליצור כלל Outlook באמצעות OWA או באמצעות Outlook Desktop אשר מבצע הפניה לחשבון דואר אחר. בעקרון אפשר לקחת כל חוק וכלל Outlook מוגדר.

ישנם מספר כללים אך לצורך העניין ניקח את החוק שמוגדר עם הכותרת AI MVP.

הסתרת כלל באמצעות MFCMAPI – לאחר מכן נעבוד עם הכלי MFCMAPI בכדי להסתיר את הכלל לפי הפעולות הבאות:

תחילה נפעיל את הפרמטרים הבאים בכדי שיהיה ניתן לראות מידע מפורט של תיבת הדואר, כולל פריטים שהינם מוסתרים. לצורך כך, נפעיל את הפרמטרים הבאים: (ניתן לגשת מתוך Tools ולאחר מכן Options ולאחר מכן, יפתח חלון עם כל האפשרויות.

Use the MDB_ONLINE flag

Use the MAPI_NO_CACHE flag

לאחר אישור הפרמטרים, נבצע לוגין אל תיבת הדואר מתוך Session ואז Login, ונוכל לראות את תיבת הדואר הנוכחית.

מומלץ לפתוח עם הכלי MFCMAPI תיבות דואר שהוגדרו עם פרופיל מקומי כולל פרופיל תיבת דואר עם דלגציה.

לאחר מכן יפתח חלון נוסף עם מידע רב כולל מלא תפריטים (שחלקם אינם מוכרים כלל).

מתוך היררכית הספריות נבחר את התיקיות הבאות:

Top of Information Store

Inbox

ולאחר מכן נבחר באפשרות Open Associated contents table

לאחר בחירת באפשרות Open Associated contents table נחפש בחלק העליון של החלון את שדה Message Class ולאחר מכן נחפש את הערכים של IPM.Rule.Version2.Message. ערכים אלה מבטאים את הכללים המוגדרים בתיבת הדואר.

לאחר בחירה של אחד הערכים (IPM.Rule.Version2.Message) בחלק התחתון של החלון ניגש אל הערכים הבאים:

PR_RULE_MSGLEVEL

PR_RULE_MSG_PROVIDER

במידה וישנם כללים רבים נצטרך לעבור כל כלל בכדי לזהות מהו הכלל שאנו רוצים להסתיר, ולאחר מכן נמשיך לפעולה הבאה והעיקרית שהיא הסתרת הכלל.

ניקח את הכלל שנרצה להסתיר ונכנס למאפיינים שלו ונמחק את הערכים של Ansi, או שנגדיר ערך 0 ונאשר את השינוי

כך זה ייראה לאחר השינוי

ולאחר מכן נוכל לראות את השינוי ברמת Outlook שאינו מכיל את הכלל

והשאלה שעולה לאחר הפעולות הנ"ל היא - איך ניתן לזהות ואין ניתן למנוע מצבים מהסוג הזה? ישנם מספר דרכים בכדי לזהות ולמנוע את המצבים הנ"ל.

במידה ומדובר על כלל שמבצע forwarding וכלל אשר מוגדר בצורה חשודה, הזיהוי הוא פשוט יותר וניתן לזהות לפי פקודות PowerShell או לפי מערכת Microsoft Cloud APp Security.

במידה ומדובר על כלל מוסתר, הפעולה מורכבת יותר וניתן לזהות לפי פקודות PowerShell הכוללות IncludeHiddenRule או באמצעות Microsoft Cloud App Security.

חייב לציין כי מערכות CASB אחרות אינן יודעות כלל לזהות התנהגות חשודה של כללים פשוטים – נבדק על גבי מספר מערכות CASB.

לסיכום

אירוע מסוג ATO של השתלטות על תיבת דואר הוא אירוע קשה וגם לאחר זיהוי הוא עלול להשאיר את התוקף בשטח ולתת לו מרחב פעולה שהוגדר קודם לכן, אומנם הפעולות לביצוע ATO אינן פשוטות אך הם אפשרויות ומתרחשות בשטח לעיתים קרובות.

איך עושים זאת? מהם הפקודות? על דרכי תחקור ומנע נדון במאמר הבא.

מאת: אלי שלמה, מומחה למערכות מיקרוסופט וענן

רוצים להתעדכן בתכנים נוספים בנושאי אבטחת מידע וסייבר? הירשמו עכשיו לניוזלטר שלנו ותמיד תישארו בעניינים > להרשמה

לפרטים נוספים ויצירת קשר עם נציג אורקל

הודעתך לא התקבלה - נסה שוב מאוחר יותר

.png)

.png)