שירות ה (IAM (Identity and Access Management הינו שירות המאפשר לנו ניהול זהויות והרשאות לשימוש בתשתיות ושירותי הענן השונים.

מדריך זה ילווה אתכם (בחמישה שלבים קצרים) בהגדרות הראשוניות שמומלץ לבצע לאחר הקמת חשבון AWS חדש ובהענקת הרשאות למשתמש בשירותי Ec2 ו S3.

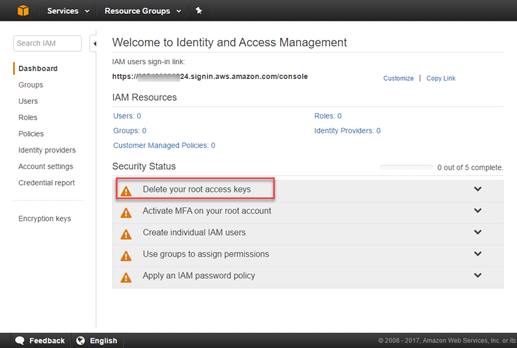

ראשית התחברו לקונוסול הניהול של AWS, שימו לב לכל אורך המדריך אנחנו מנהלים את הרשאות המשתמשים ומדיניות האבטחה באמצעות משתמש הroot שהינו משתמש ברירת המחדל שעמו יצרתם את החשבון.

לאחר החיבור יש לגשת לקונוסול הניהול של שירות ה IAM, ניתן לגשת באמצעות שורת החיפוש או דרך התפריט Services->Security, Identity & Compliance.

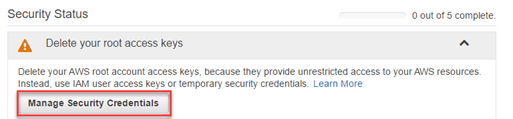

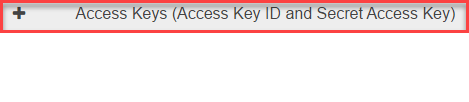

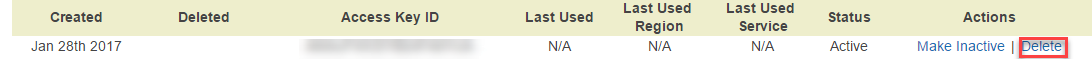

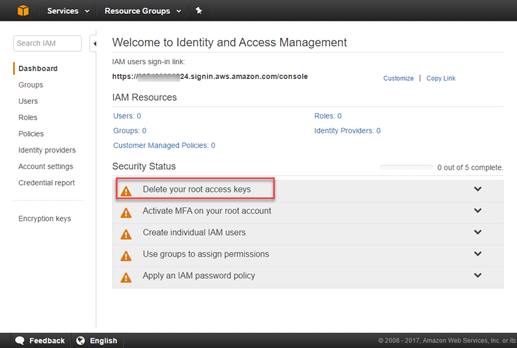

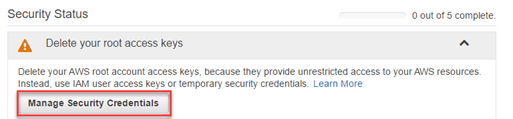

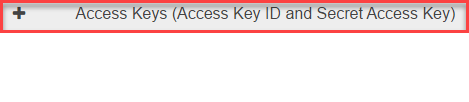

שלב ראשון – מחיקת Access key למשתמש ה root

ה Access key מאפשר למשתמשים גישה באמצעות API על מנת לגשת ולתפעל שירותים שונים.

כפי שציינתי קודם משתמש ה root הינו משתמש ברירת המחדל ולכן בעל הרשאות הגישה הגבוהות ביותר.

שימוש בחשבון זה לתפעול שירותי AWS (למעט IAM ובילינג) אינו מומלץ ולכן יש להגביל אותו לשימוש קונסול הניהול בלבד.

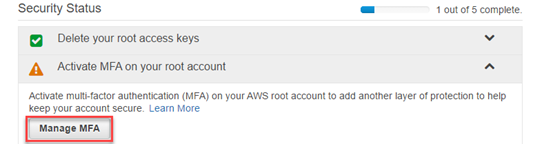

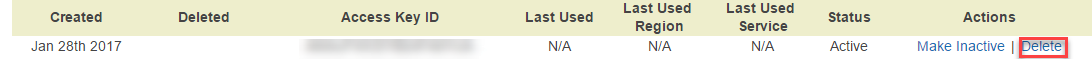

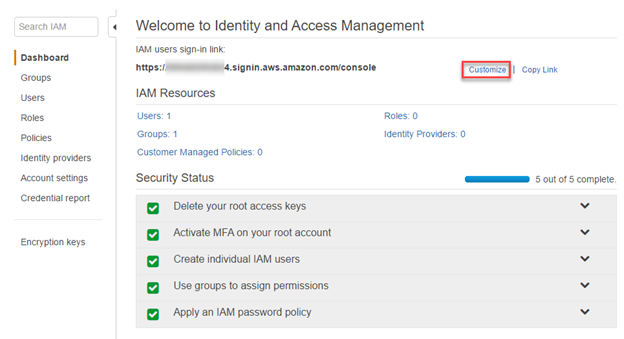

כעת אם נחזור לDashboard שלנו נוכל לראות כי סיימנו את המשימה הראשונה ביישום המלצות האבטחה של AWS.

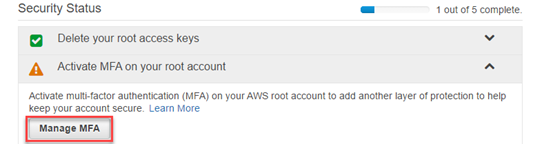

שלב שני – הפעלת MFA לחשבון ה root

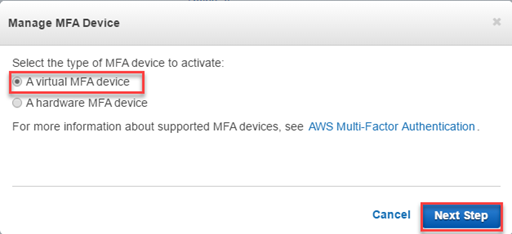

אני מאמין שעד כאן כבר הבנתם את חשיבות משתמש ה root ואבטחתו ולכן נעבור להפעלת ה MFA

(Multi Factor Authentication).

על מנת להוסיף שכבת אבטחה נוספת מלבד שם המשתמש והסיסמא אמזון עושה שיתוף פעולה עם פתרון ה OTP של Google .

כדי לסנכרן את המכשיר הנייד לקבלת סיסמא חד פעמית בחיבור לקונסול הניהול , יש להוריד למכשיר את אפליקציית Google Authenicator. לאחר מכן סריקת הברקוד על המסך והכנסת 2 סיסמאות רצופות כדי לסנכרן את ה OTP של גוגל עם חשבון ה root באמזון.

שימו לב: ניתן להגדיר MFA בהמשך גם למשתמשים הארגוניים שלכם (מומלץ) ולא רק למשתמש ה root

מצ"ב אנימציה בהוספת MFA:

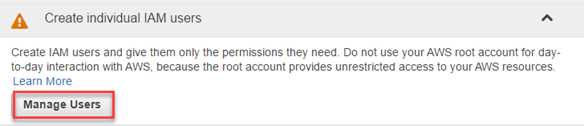

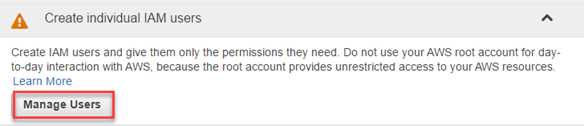

שלב שלישי – יצירת משתמשים

לאחר שאבטחנו את חשבון ה root ניתן להתקדם וליצור את המשתמש הראשון שלנו.

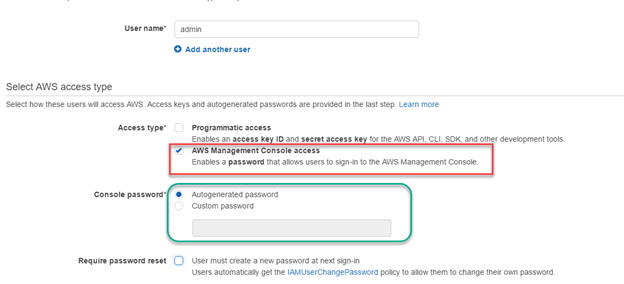

לצורך הדגמה ניצור משתמש admin שאליו נשייך בהמשך הרשאות מלאות על שירותי EC2 ו S3.

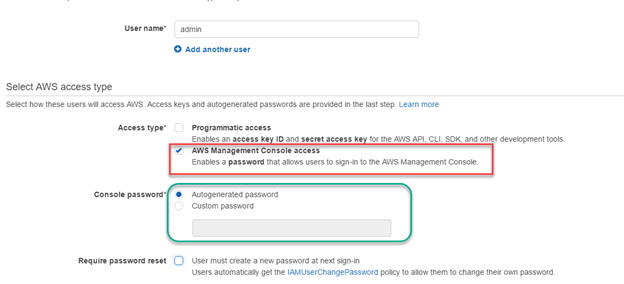

שימו לב כי ניתן ליצור משתמש בעל גישה ל API בלבד ( Access key), בדוגמא שלנו ניצור משתמש שניתן להתחבר עמו לקונסול בלבד.

יצירת מפתחות גישה תמיד זמינה לאחר יצירת המשתמש. באופציית הסיסמא ביקשתי מהמערכת לספק לי סיסמא עבור המשתמש.

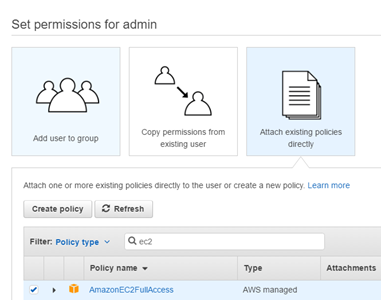

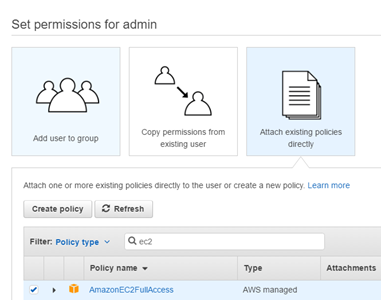

כעת נשייך הרשאות Full access לשירות ec2.

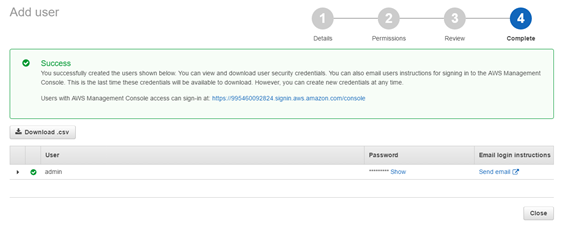

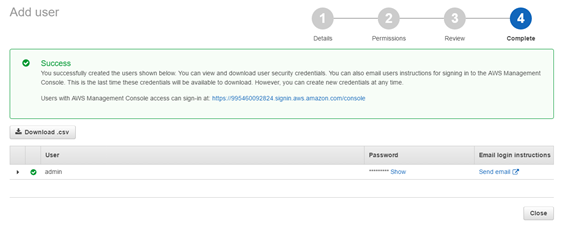

בסיום לאחר יצירת המשתמש ניתן לצפות בסיסמא ולהעבירה אל המשתמש.

שימו לב כפתור ה send email ישלח למשתמש לינק לקונסול הניהול הארגוני שלנו (נרחיב עליו בהמשך) ללא סיסמא.

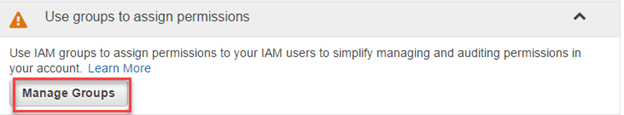

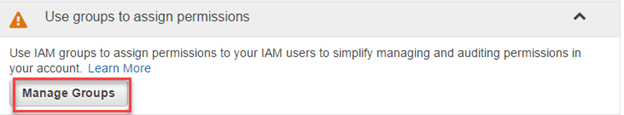

שלב רביעי – יצירת קבוצות משתמשים

ניהול קבוצות משתמשים מאפשר לנו לנהל הרשאות בצורה קלה יותר ולשייך אותן לקבוצת משתמשים בנוסף להרשאות הספציפיות שניתנו להם .

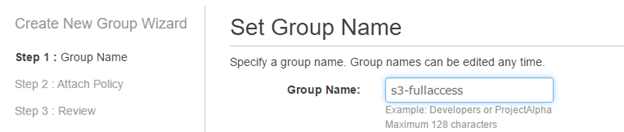

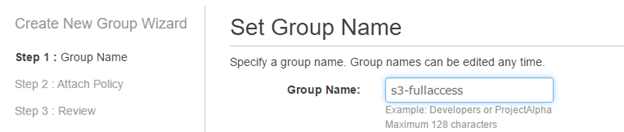

כעת ניצור קבוצה בשם s3-fullaccess עם הרשאה תואמת לשירות s3. בסיום נשייך את המשתמש שלנו אל הקבוצה.

יצירת קבוצה בשם s3-fullaccess.

שיוך policy עם הרשאות S3FullAccess.

ולסיום לאחר שיצרנו את הקבוצה ניגש אל תפריט ה groups מצד שמאל ל Dashboard ונשייך משתמשים אל הקבוצה.

מצ"ב אנימציה:

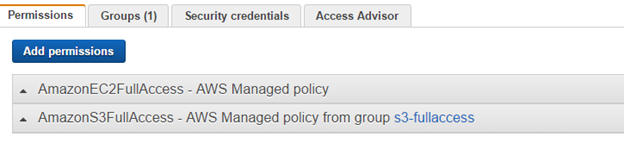

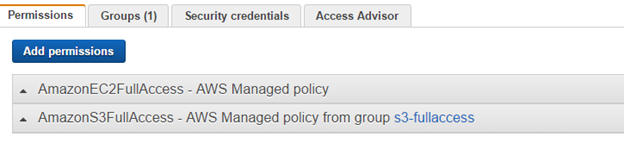

כעת אם נסתכל על הרשאות המשתמש נוכל לראות כי הוא ירש את ההרשאות מהקבוצה והספציפיות שניתנו לו קודם לכן.

גשו ל Users->admin->Permissions.

שלב חמישי – הקשחת מדיניות סיסמאות

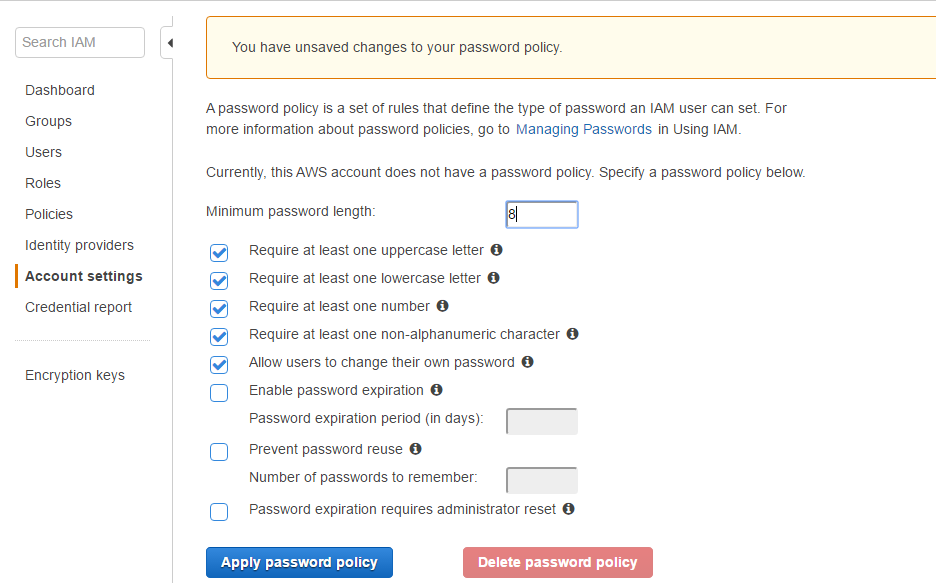

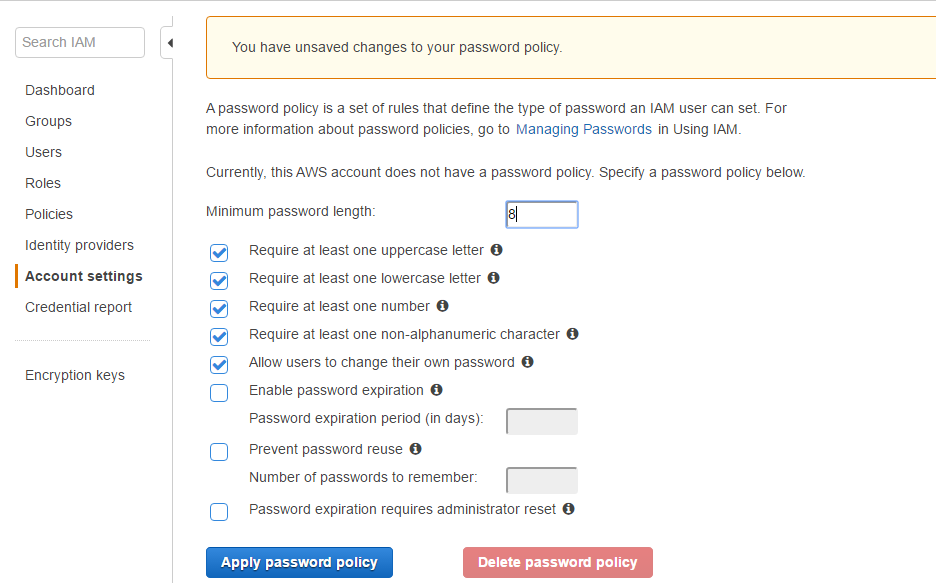

מומלץ להקשיח מדיניות סיסמאות במיוחד בסביבות מרובות משתמשים. יש לזכור כי משתמשים מסוימים יכולים לקבל הרשאות לאיפוס סיסמאת משתמש ה IAM ולכן חשוב על כל מקרה להקשיח את מדיניות קביעת הסיסמאות.

להלן דוגמא:

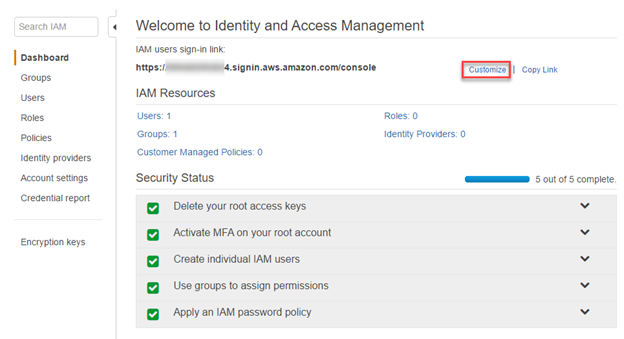

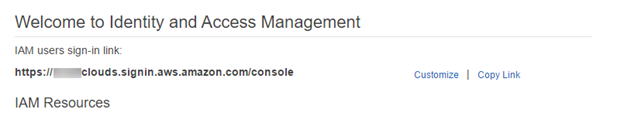

שינוי דומיין גישה לפורטל הארגוני

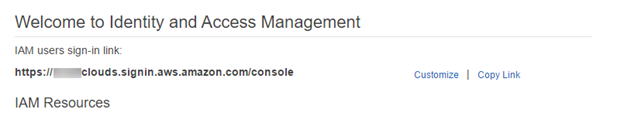

כפי שציינתי בשלב השלישי (יצירת משתמש) , משתמשים ניגשים לקונסול הניהול דרך דומיין נפרד מחשבון ה root.

הדומיין שמתקבל מכיל את קוד הארגון ש AWS יצרה עבורכם, מדובר במספר ארוך שלא נוח לזכור.

ניתן להגדיר את אותו דומיין כשם הארגון (במידה ופנוי) ולהקל על המשתמשים לזכור את כתובת ממשק הניהול שבברירת המחדל.

כעת ניתן להפנות משתמשים תפעוליים ללינק החדש :)

במאמר הבא נדון ביכולות מתקדמות של הIAM בכל מה שקשור ביצירת policy מותאם אישית ו Best practices לשימוש מאובטח ונכון בשירות IAM.

שירות ה (IAM (Identity and Access Management הינו שירות המאפשר לנו ניהול זהויות והרשאות לשימוש בתשתיות ושירותי הענן השונים.

מדריך זה ילווה אתכם (בחמישה שלבים קצרים) בהגדרות הראשוניות שמומלץ לבצע לאחר הקמת חשבון AWS חדש ובהענקת הרשאות למשתמש בשירותי Ec2 ו S3.

ראשית התחברו לקונוסול הניהול של AWS, שימו לב לכל אורך המדריך אנחנו מנהלים את הרשאות המשתמשים ומדיניות האבטחה באמצעות משתמש הroot שהינו משתמש ברירת המחדל שעמו יצרתם את החשבון.

לאחר החיבור יש לגשת לקונוסול הניהול של שירות ה IAM, ניתן לגשת באמצעות שורת החיפוש או דרך התפריט Services->Security, Identity & Compliance.

שלב ראשון – מחיקת Access key למשתמש ה root

ה Access key מאפשר למשתמשים גישה באמצעות API על מנת לגשת ולתפעל שירותים שונים.

כפי שציינתי קודם משתמש ה root הינו משתמש ברירת המחדל ולכן בעל הרשאות הגישה הגבוהות ביותר.

שימוש בחשבון זה לתפעול שירותי AWS (למעט IAM ובילינג) אינו מומלץ ולכן יש להגביל אותו לשימוש קונסול הניהול בלבד.

כעת אם נחזור לDashboard שלנו נוכל לראות כי סיימנו את המשימה הראשונה ביישום המלצות האבטחה של AWS.

שלב שני – הפעלת MFA לחשבון ה root

אני מאמין שעד כאן כבר הבנתם את חשיבות משתמש ה root ואבטחתו ולכן נעבור להפעלת ה MFA

(Multi Factor Authentication).

על מנת להוסיף שכבת אבטחה נוספת מלבד שם המשתמש והסיסמא אמזון עושה שיתוף פעולה עם פתרון ה OTP של Google .

כדי לסנכרן את המכשיר הנייד לקבלת סיסמא חד פעמית בחיבור לקונסול הניהול , יש להוריד למכשיר את אפליקציית Google Authenicator. לאחר מכן סריקת הברקוד על המסך והכנסת 2 סיסמאות רצופות כדי לסנכרן את ה OTP של גוגל עם חשבון ה root באמזון.

שימו לב: ניתן להגדיר MFA בהמשך גם למשתמשים הארגוניים שלכם (מומלץ) ולא רק למשתמש ה root

מצ"ב אנימציה בהוספת MFA:

שלב שלישי – יצירת משתמשים

לאחר שאבטחנו את חשבון ה root ניתן להתקדם וליצור את המשתמש הראשון שלנו.

לצורך הדגמה ניצור משתמש admin שאליו נשייך בהמשך הרשאות מלאות על שירותי EC2 ו S3.

שימו לב כי ניתן ליצור משתמש בעל גישה ל API בלבד ( Access key), בדוגמא שלנו ניצור משתמש שניתן להתחבר עמו לקונסול בלבד.

יצירת מפתחות גישה תמיד זמינה לאחר יצירת המשתמש. באופציית הסיסמא ביקשתי מהמערכת לספק לי סיסמא עבור המשתמש.

כעת נשייך הרשאות Full access לשירות ec2.

בסיום לאחר יצירת המשתמש ניתן לצפות בסיסמא ולהעבירה אל המשתמש.

שימו לב כפתור ה send email ישלח למשתמש לינק לקונסול הניהול הארגוני שלנו (נרחיב עליו בהמשך) ללא סיסמא.

שלב רביעי – יצירת קבוצות משתמשים

ניהול קבוצות משתמשים מאפשר לנו לנהל הרשאות בצורה קלה יותר ולשייך אותן לקבוצת משתמשים בנוסף להרשאות הספציפיות שניתנו להם .

כעת ניצור קבוצה בשם s3-fullaccess עם הרשאה תואמת לשירות s3. בסיום נשייך את המשתמש שלנו אל הקבוצה.

יצירת קבוצה בשם s3-fullaccess.

שיוך policy עם הרשאות S3FullAccess.

ולסיום לאחר שיצרנו את הקבוצה ניגש אל תפריט ה groups מצד שמאל ל Dashboard ונשייך משתמשים אל הקבוצה.

מצ"ב אנימציה:

כעת אם נסתכל על הרשאות המשתמש נוכל לראות כי הוא ירש את ההרשאות מהקבוצה והספציפיות שניתנו לו קודם לכן.

גשו ל Users->admin->Permissions.

שלב חמישי – הקשחת מדיניות סיסמאות

מומלץ להקשיח מדיניות סיסמאות במיוחד בסביבות מרובות משתמשים. יש לזכור כי משתמשים מסוימים יכולים לקבל הרשאות לאיפוס סיסמאת משתמש ה IAM ולכן חשוב על כל מקרה להקשיח את מדיניות קביעת הסיסמאות.

להלן דוגמא:

שינוי דומיין גישה לפורטל הארגוני

כפי שציינתי בשלב השלישי (יצירת משתמש) , משתמשים ניגשים לקונסול הניהול דרך דומיין נפרד מחשבון ה root.

הדומיין שמתקבל מכיל את קוד הארגון ש AWS יצרה עבורכם, מדובר במספר ארוך שלא נוח לזכור.

ניתן להגדיר את אותו דומיין כשם הארגון (במידה ופנוי) ולהקל על המשתמשים לזכור את כתובת ממשק הניהול שבברירת המחדל.

כעת ניתן להפנות משתמשים תפעוליים ללינק החדש :)

במאמר הבא נדון ביכולות מתקדמות של הIAM בכל מה שקשור ביצירת policy מותאם אישית ו Best practices לשימוש מאובטח ונכון בשירות IAM.

לפרטים נוספים ויצירת קשר עם נציג אורקל

הודעתך לא התקבלה - נסה שוב מאוחר יותר